hexo倒腾

问题 404页面不能正常显示

使用官方给的代码时

1 |

|

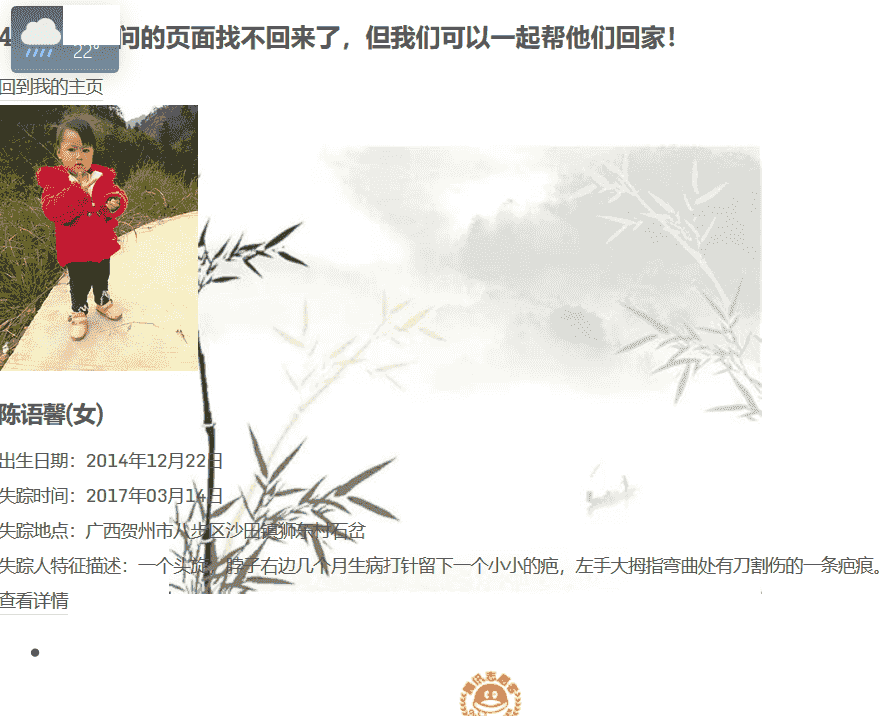

本地环境正常显示,不过推到github后就成下图所示了

原因

在知乎上看到有人说出现该问题的原因是github个人页强制使用https协议,而上面给的代码是http的,因此无法加载样式表。

解决方法

方法1

使用购买的域名指向自己的github个人主页,增加CNAME文件,然后调用公益404页面不会出现混合内容那个问题。(还是需要开启https协议!!!!!)

方法2

使用以下代码达到相同的效果 ps:返回主页,后面链接改成自己的即可

1 |

|

更换背景

我们直接在 NEXT 预留的自定义样式文件 “themes/next/source/css/_custom/custom.styl” 中添加自己的样式即可

为了让背景图平铺窗口我把scheme值改成了Muse

菜单栏透明度设置后搜索功能不能正常使用,我注释掉了那部分代码

1 | body { |

实用方法

win10添加网络打印机

控制面板->查看方式按小图标->凭据管理器->添加Windows凭据->输入网络打印机的IP地址,用户密码->命令行输入目标IP地址\\xxx.xxx.xx.xxx

校园宽带PPPOE拨号

路由器登陆选择宽带拨号

电信宽带:学号@telecom+密码(默认密码:身份证号后六位)

移动宽带:学号@cmcc+密码(默认密码:身份证号后六位)

联通宽带:学号@unicom+密码(默认密码:身份证号后六位)

免费接码平台

1 | 国内免费接码平台 |

借助插件科学上网

有时候代理会被大面积封锁,可是我们又需要进行学习,那么我们可以用第三方插件来满足我们的搜索需求

Ghelper源码安装chrome插件

1.打开你的Chrome浏览器的 更多工具>扩展程序页面.

或者直接在网址输入: chrome://extensions/

2.这个页面点击 “添加已解压的扩展程序”

3.选择本次下载包里的 ghelper_source 目录

4.确认后就行了.

木马下载

Coremail 0day 敏感文件泄露漏洞

POC:

/mailsms/s?func=ADMIN:appState&dumpConfig=/

通过域名或者IP等地址+POC即可获取目标邮件服务器配置文件,配置文件包括:文件路径、IP、端口、数据库用户、密码等敏感信息。

2.apiws

漏洞CVE-2019-0708

影响:该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp * 系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的 。CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。

kali依次执行验证

1 | msfconsole |

BEES企业网站管理系统漏洞

1.漏洞地址http://host/mx_form/mx_form.php?id=2

1 | 用火狐里面的firebug插件用post参数,覆盖session值,之后便可直接登录后台:_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=100000000000000000000000000000000000 |

2.执行之后访问http://host/admin/admin.php

3.点击内容管理—>上传照片管理—>修改

4.上传图片马,用burpsuite拦截将jpg改为php,即可绕过上传限制

CVE-2019-3396

漏洞描述中指出Confluence Server与Confluence Data Center中的Widget Connector存在服务端模板注入漏洞,攻击者能利用此漏洞能够实现目录穿越与远程代码执行。

漏洞分析参看文章

Burp Suit复现

1 | POST /rest/tinymce/1/macro/preview HTTP/1.1 |

更多功能

工具

Github渗透工具资源整合

超级弱口令多线程检查审计工具SNETCracker

可快速发现弱密码、弱口令账号,密码支持和用户名结合进行检查,大大提高成功率,支持自定义服务端口和字典。下载地址

Github关键字监测、告警、发现下载地址

AVIator是一个后门生成器实用程序,它使用加密和注入技术来绕过AV检测。下载地址

Vxscan:一款用于渗透测试的多功能扫描工具下载地址

thinkphp v5.x 远程代码执行漏洞-POC集合下载地址

实战中常用工具汇总

1.进程隐藏工具

libprocesshider

Reptile

2.流量代理工具proxy

dog-tunnel

3.Linux辅助提权工具LinEnum.sh

LinEnum

4.脏牛提权工具c0w64

c0w64

5.内网流量代理工具agent.exe

nps